CSOC povećava otpornost organizacija na kibernetičke prijetnje. U skladu s najvišim standardima, štiti poslovne podatke, IT infrastrukturu i digitalne resurse.

Uz korištenje najmodernijih alata poput SIEM, EDR i NDR, CSOC tim neprekidno nadzire sustave, mreže i aplikacije, identificira sumnjive aktivnosti i brzo detektira potencijalne prijetnje.

NDR (Network Detection and Response) omogućuje CSOC timu informacije u stvarnom vremenu o svim aktivnostima unutar mrežnog prometa.

Pomoću SIEM (Security Information & Event Management ) rješenja prikupljaju se, procjenjuju i analiziraju sigurnosni događaji iz svih dostupnih izvora (mrežni uređaji, poslužitelji, aplikacije, autentifikacijski sustavi i cloud servisi).

EDR (Endpoint Detection and Response) tehnologijom pojačan je nadzor na krajnjim točkama (računala, poslužitelji) s ciljem uočavanja i zaustavljanja prijetnji koja bi mogla izazvati ozbiljnu štetu.

Upozorenja i incidenti iz različitih izvora detaljno se analiziraju kako bi se prepoznale stvarne prijetnje i ocijenio njihov utjecaj.

Proces analize započinje prikupljanjem podataka iz različitih izvora. Korelacijom i filtriranjem izdvajaju se relevantni incidenti, kojima se procjenjuje ozbiljnost. Detaljna analiza uključuje forenzičke alate kako bi incident klasificirao prema razini rizika i, ako je potrebno, eskalirao prema odgovornim timovima (npr. IT, pravni, uprava).

Za svaki analizirani incident izrađuje se strukturirani izvještaj s nalazima i preporukama. Zaključci se koriste za kontinuirano poboljšanje sigurnosnih kontrola, ažuriranje pravila detekcije i osnaživanje obrambene strategije.

Korištenjem globalnih izvora prijetnji (Threat Intelligence), CSOC tim drži korak ispred novih napada, ranjivosti i tehnika.

Dubinskom analizom i kontinuiranim uvidom u razvoj sigurnosnih prijetnji, CTI (Cyber Threat Intelligence) prepoznaje napadačke tehnike, aktivne ranjivosti, kompromitirane pristupne podatke i prijetnje specifične za pojedinu industriju. Informacije se prikupljaju iz raznovrsnih izvora od dark web foruma, hakerskih repozitorija i curenja podataka, do javnih i zatvorenih sigurnosnih baza.

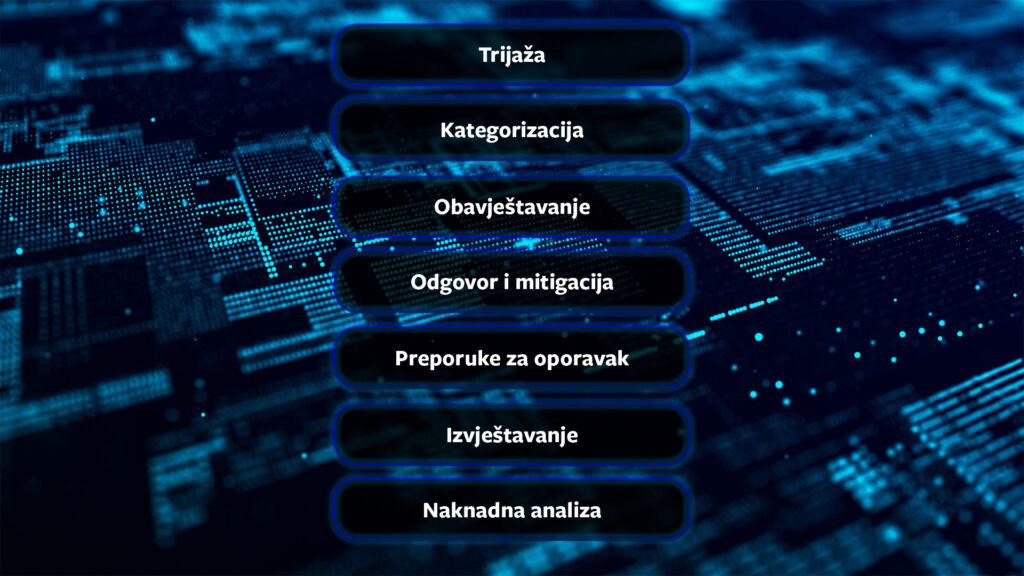

Nakon što je potencijalni incident detektiran, CSOC tim provodi brzu trijažu s ciljem procjene hitnosti i ozbiljnosti događaja. Slijedi kategorizacija incidenta prema prioritetu (kritični, visoki, srednji, niski) kako bi se osigurala optimalna raspodjela resursa.

Kako bi zaustavili širenje incidenta, CSOC tim poduzima hitne mjere (npr. izolacija uređaja, blokiranje računa). Dodatno, CSOC tim informira odgovorne timove i osobe (npr. IT, uprava, DPO) u skladu s internim protokolima i zakonskim zahtjevima (npr. GDPR u slučaju kompromitacije osobnih podataka).

Finalni koraci uključuju vraćanje sustava u sigurno stanje, identificiranje uzroka incidenta i definiranje preporuka za oporavak. Tijek incidenta dokumentira se u centraliziranom sustavu s uključenim vremenima reakcije, poduzetim koracima i zaključcima. Po potrebi se izrađuje detaljan izvještaj za upravu ili regulatorna tijela. Nakon zatvaranja incidenta, CSOC tim provodi naknadnu analizu s ciljem učenja iz incidenta, ažuriranja sigurnosnih kontrola i procedura i jačanja svijesti i pripravnosti.